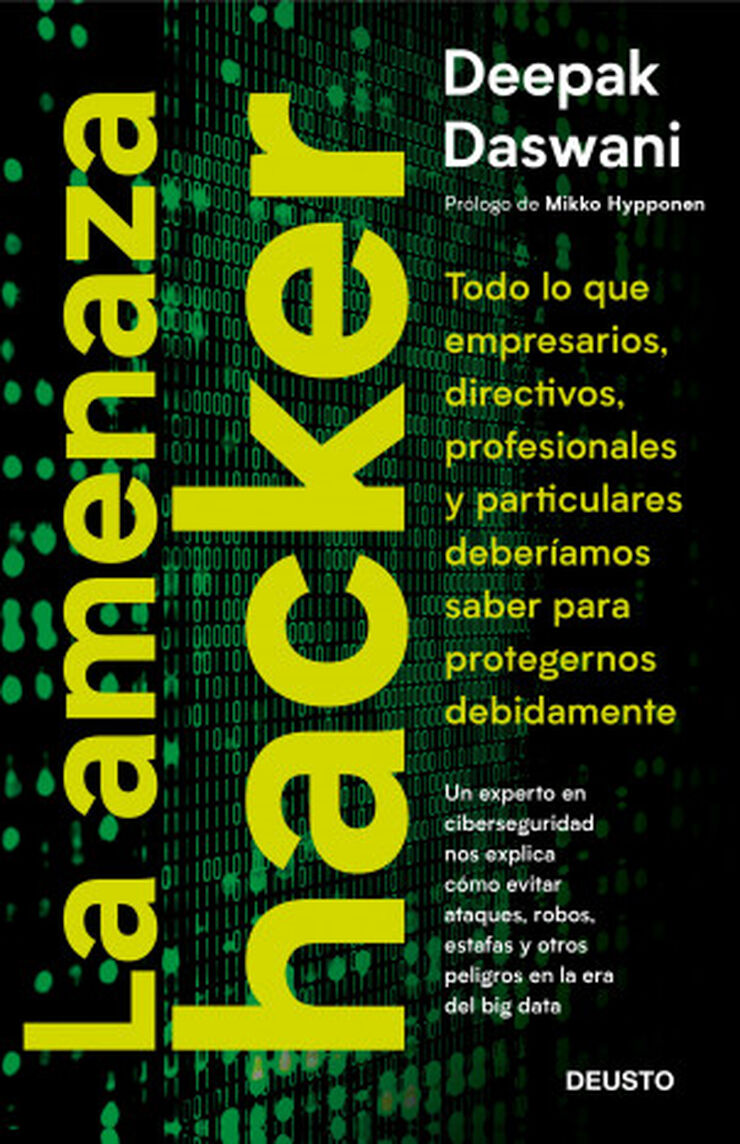

La amenaza hacker

Recull-ho a la botiga en 2 hores

Tria una botiga

Compra segura

Entrega en 1-2 dies laborables. Compra ara i ho rebràs abans de Nadal

Registra't i gaudeix de descomptes en cada compra

Enviament gratuït a partir de 19 €

Especial Nadal: s'accepten devolucions fins al 18 de gener

Productes de robòtica: no s'accepten devolucions a la botiga. Contacta amb atenció al client

Descripció

Cómo protegernos de ataques, robos, estafas y otros peligros de la era del Big Data. Hackers, ciberdelincuencia, Deep Web…son términos que se oyen con frecuencia, pero, ¿qué sabemos realmente de ellos?

Un experto en ciberseguridad analiza la polémica figura del hacker, los principales aspectos de su mundo, sus habilidades y su filosofía. ¿Qué es realmente la Deep Web o Internet Oscura? ¿Cómo afecta la ciberdelincuencia al Internet de las Cosas? En una sociedad donde cada vez más aspectos de nuestra vida se encuentran totalmente digitalizados y presentes en la red, hallegado el momento de conocer realmente el medio en el que nos movemos.

Fitxa tècnica - La amenaza hacker

Comprovar disponibilitat de Click&Collect

Indica la teva localitat per trobar la teva botiga més propera